Вас могут заинтересовать

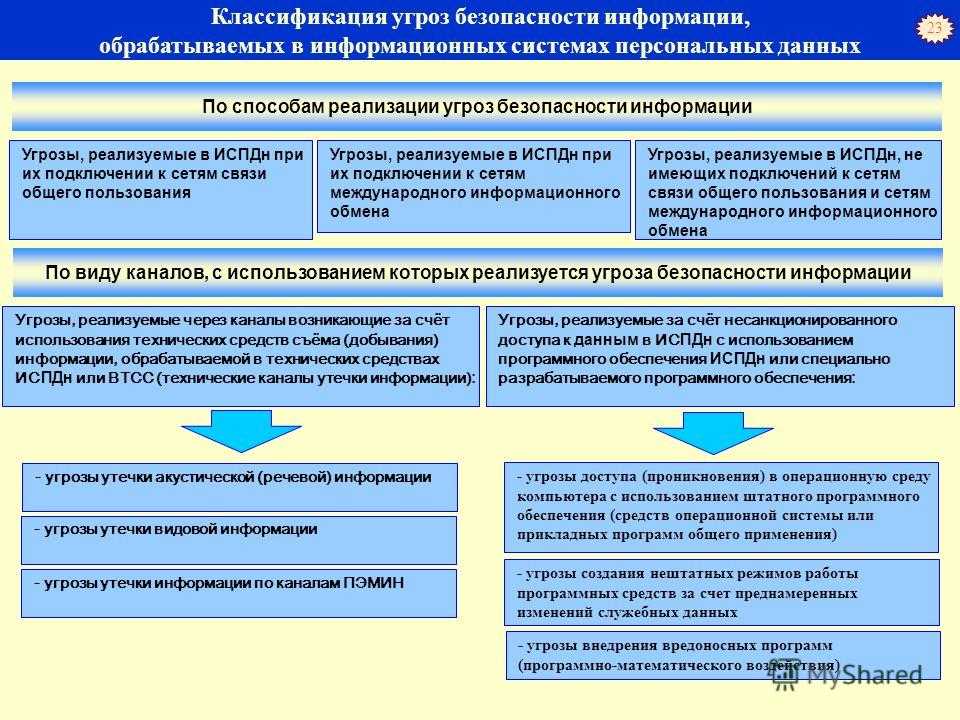

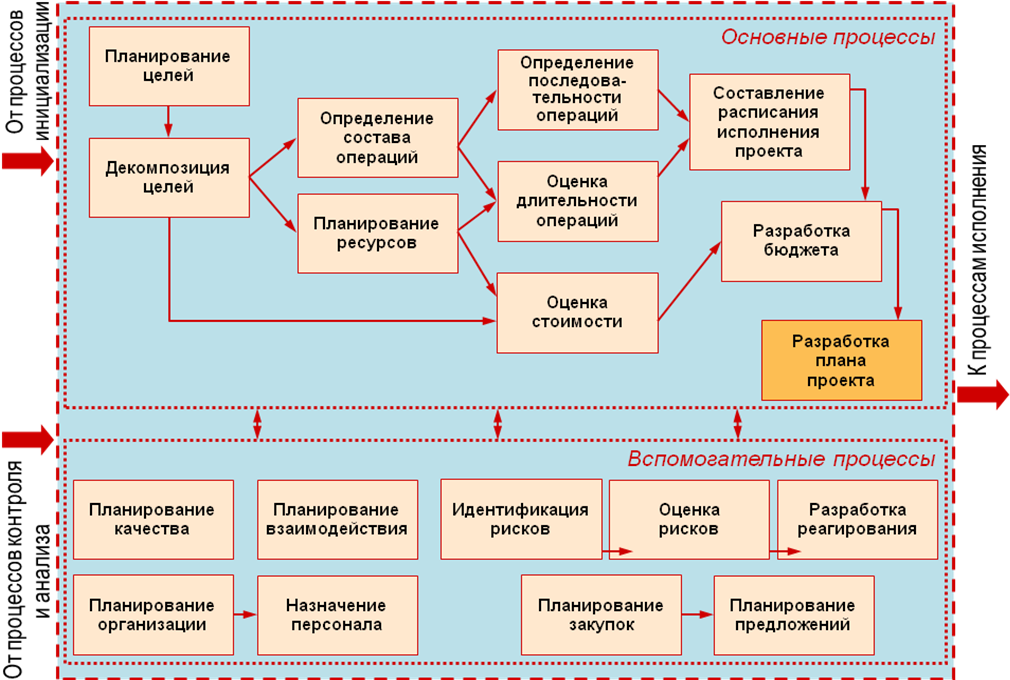

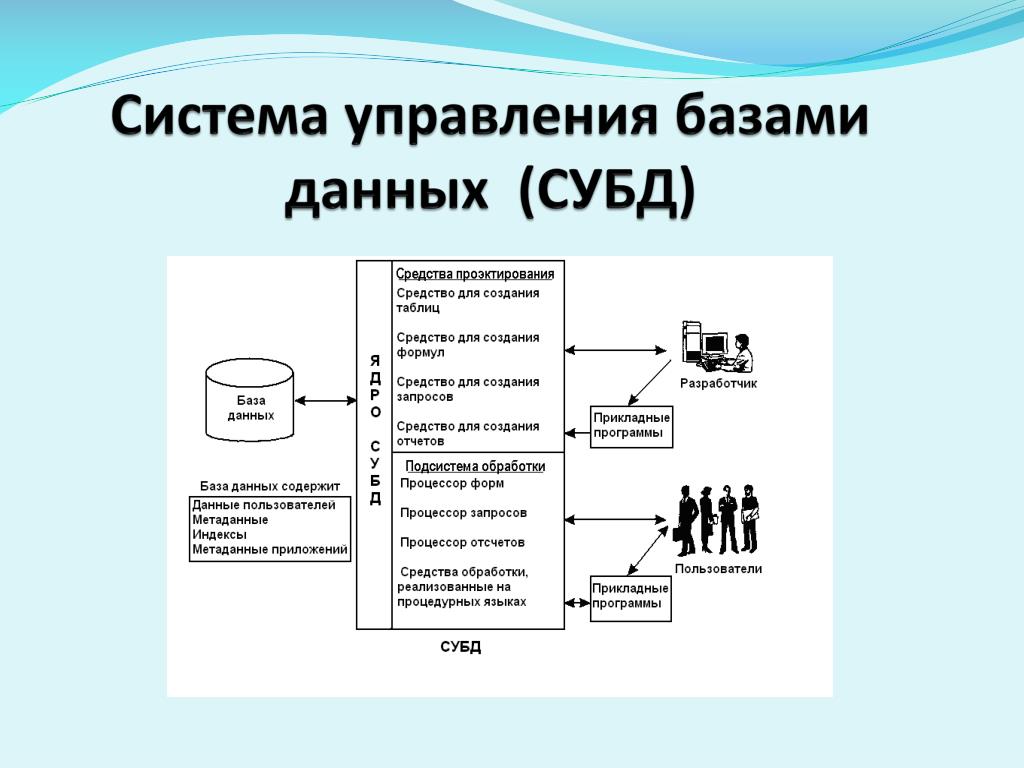

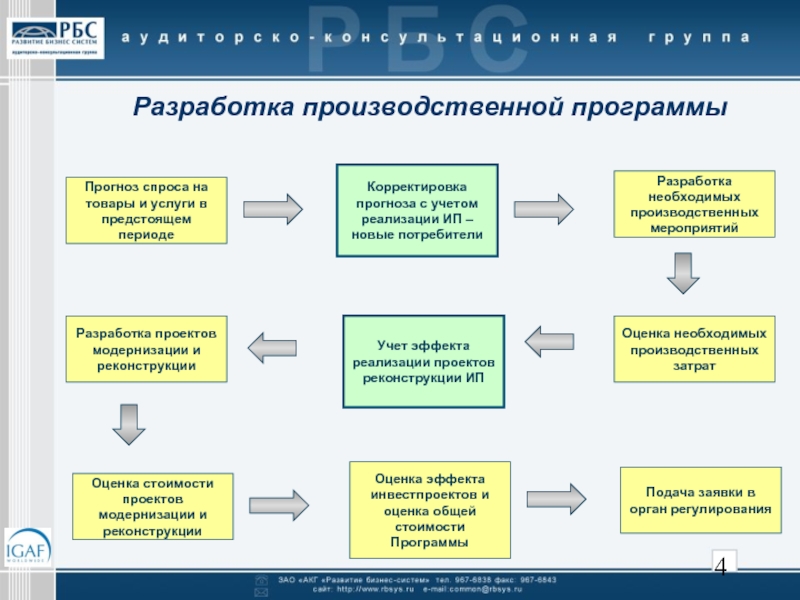

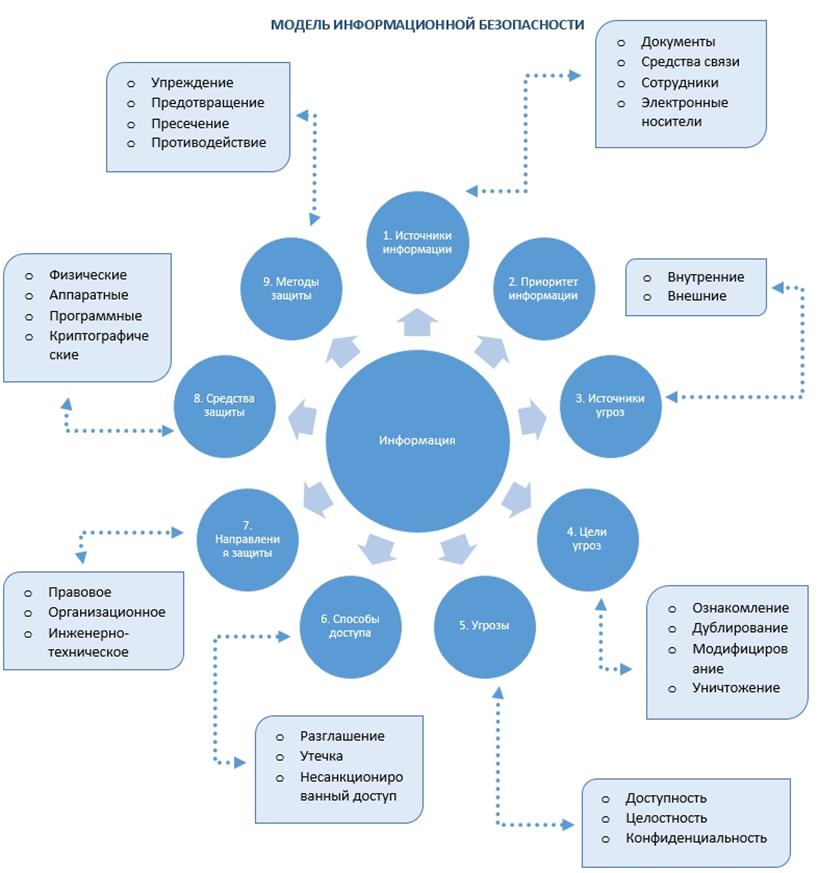

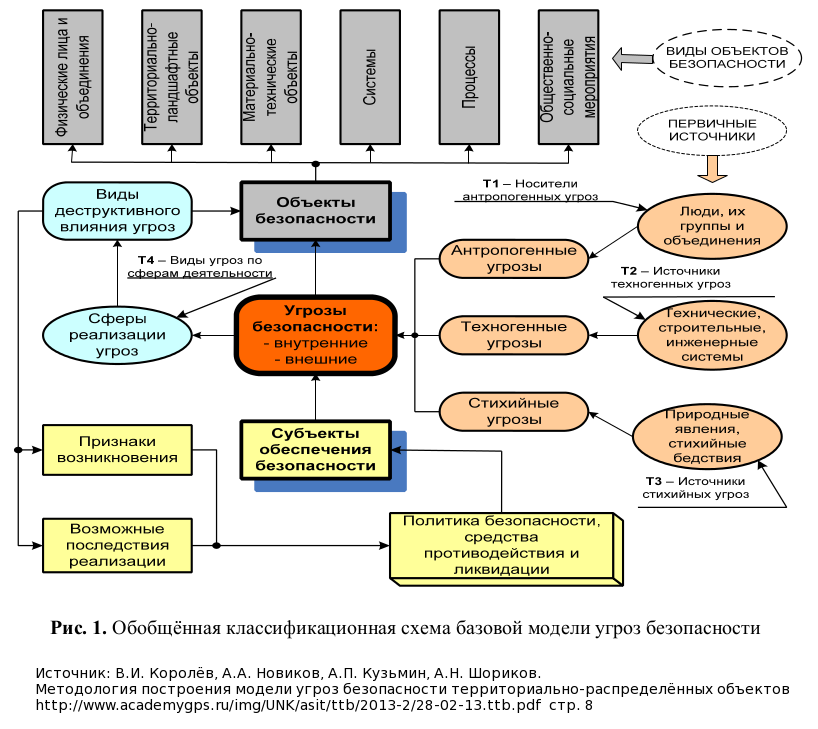

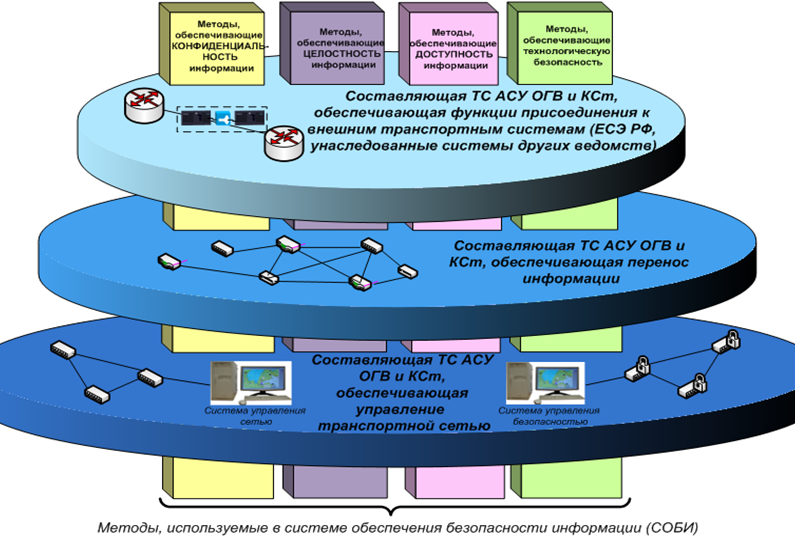

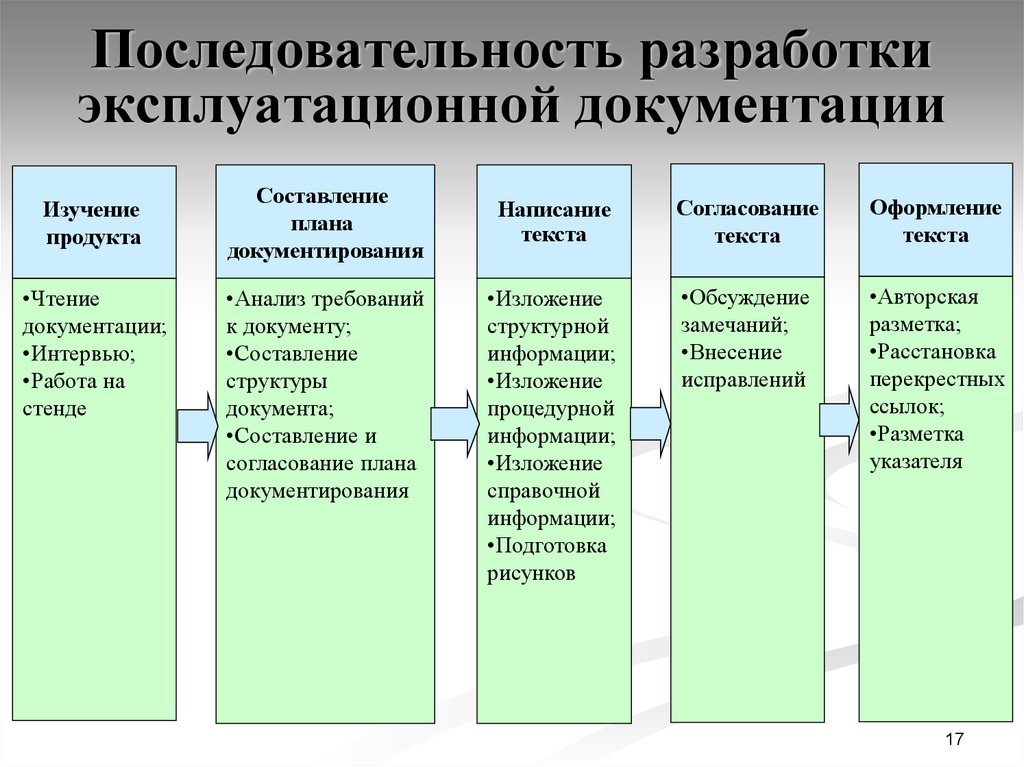

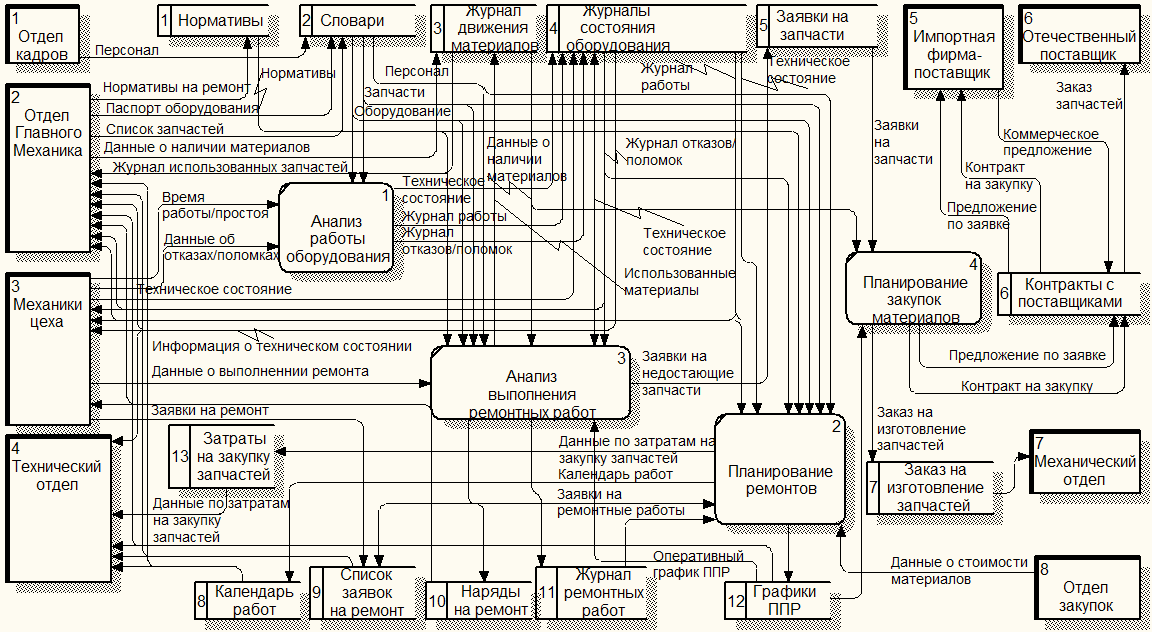

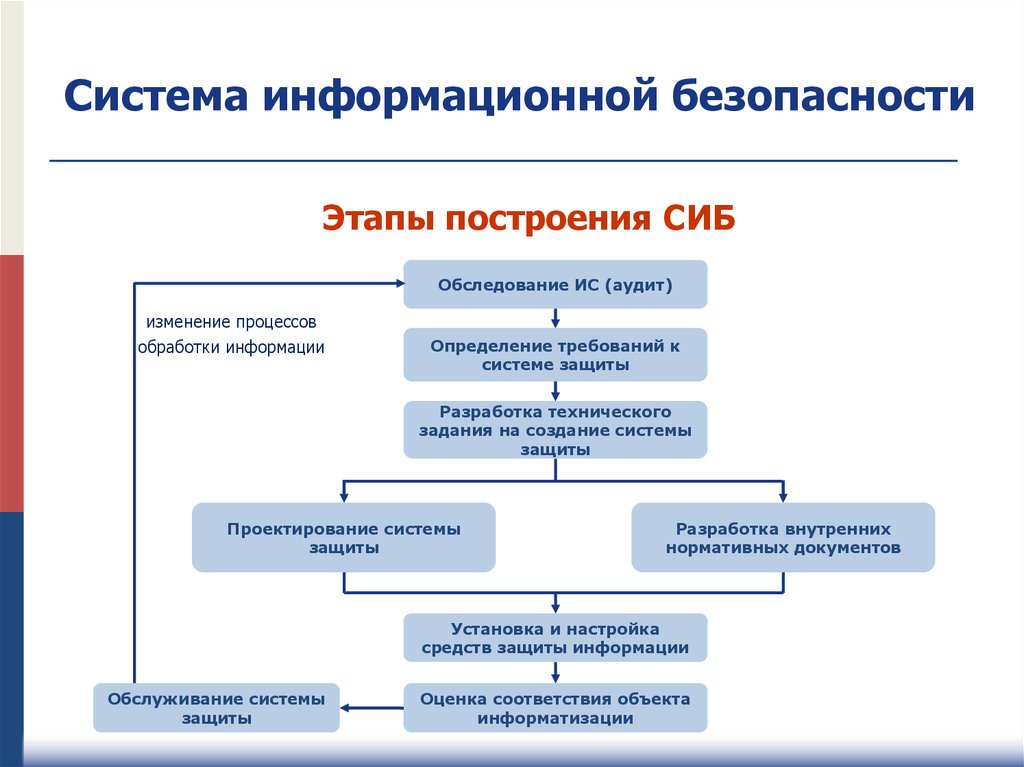

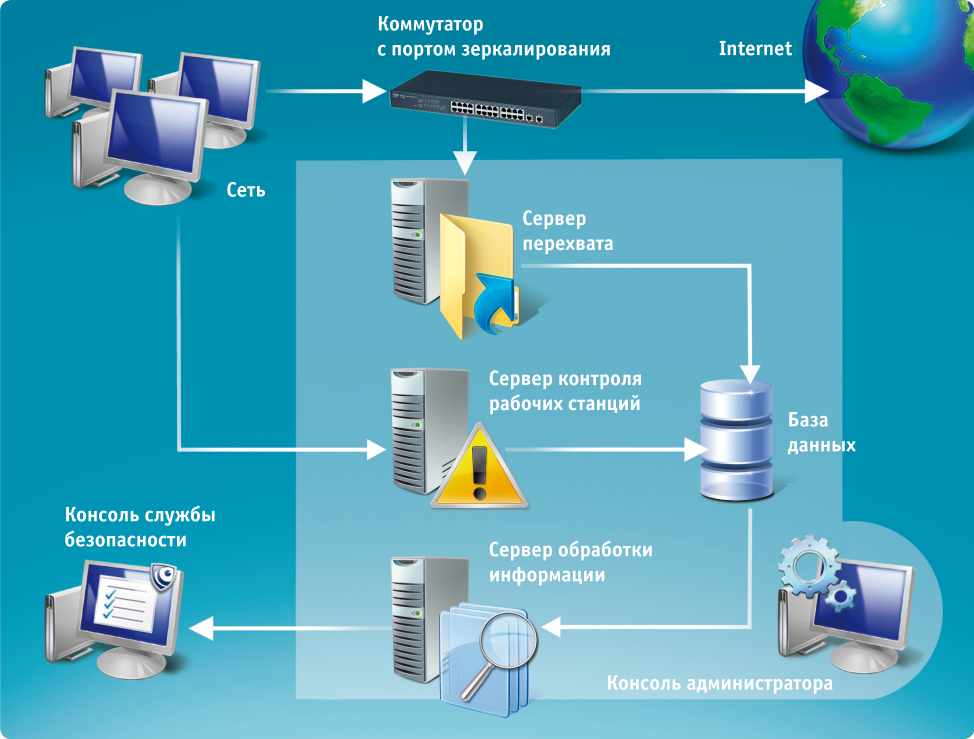

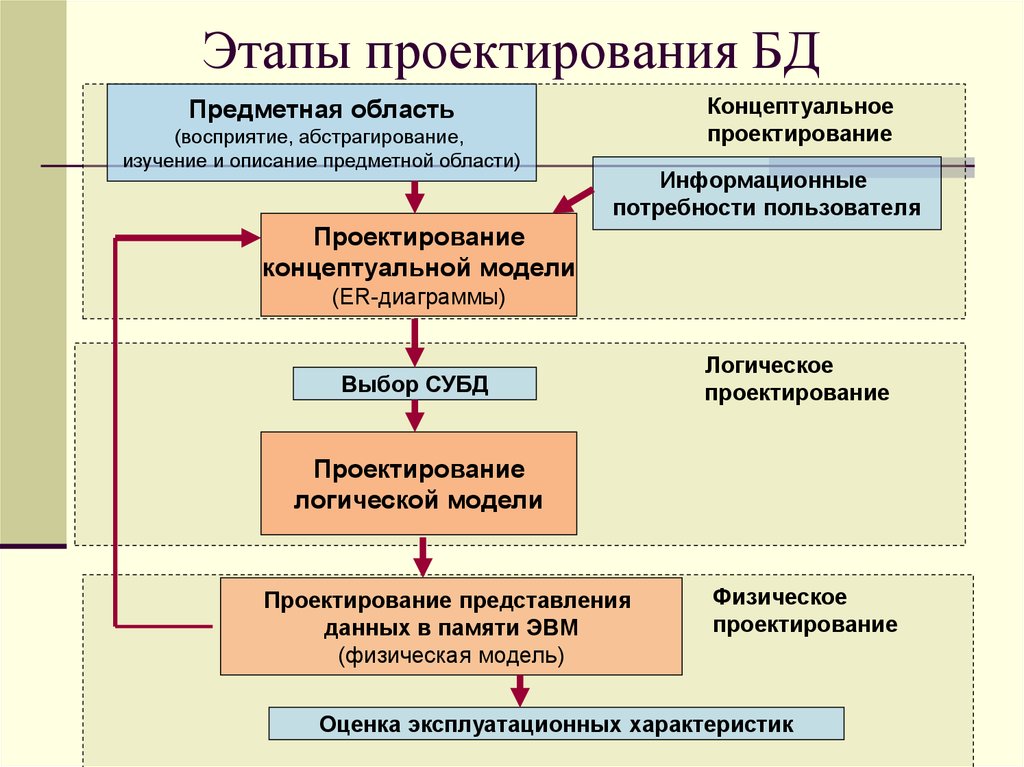

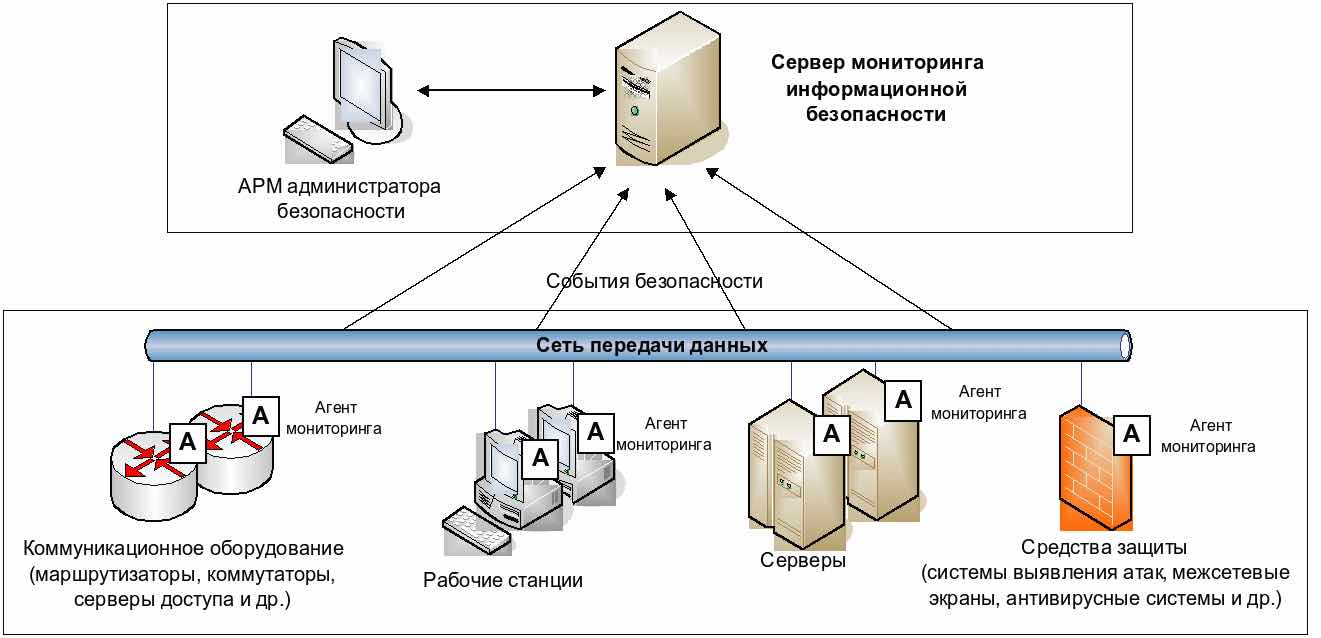

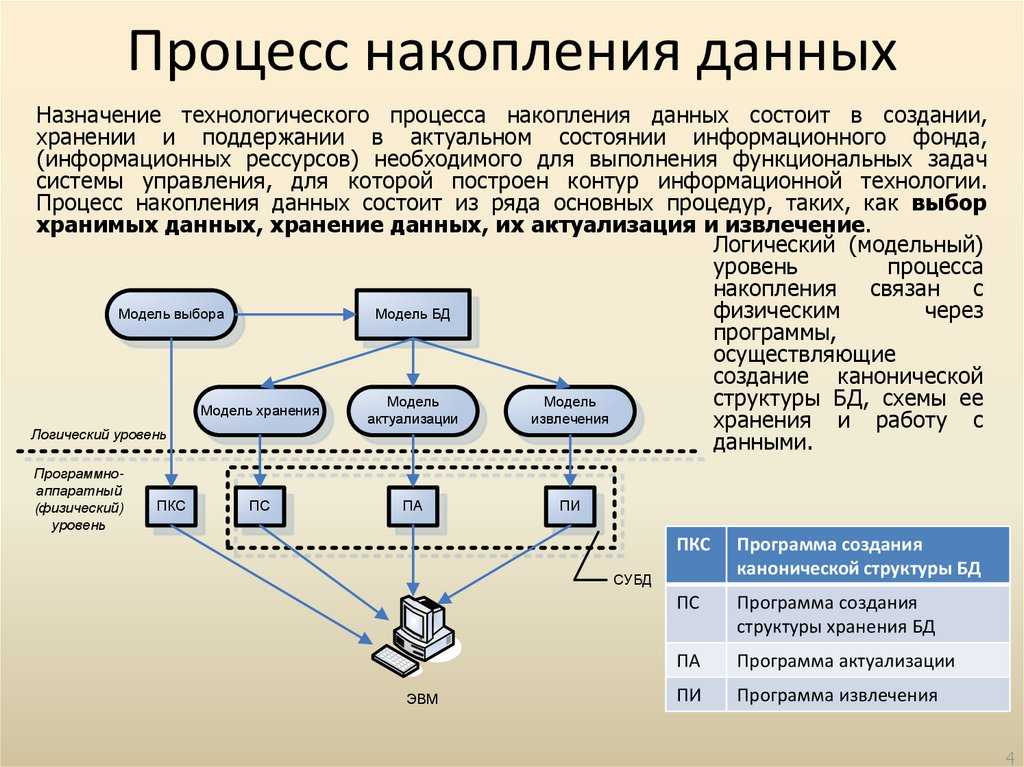

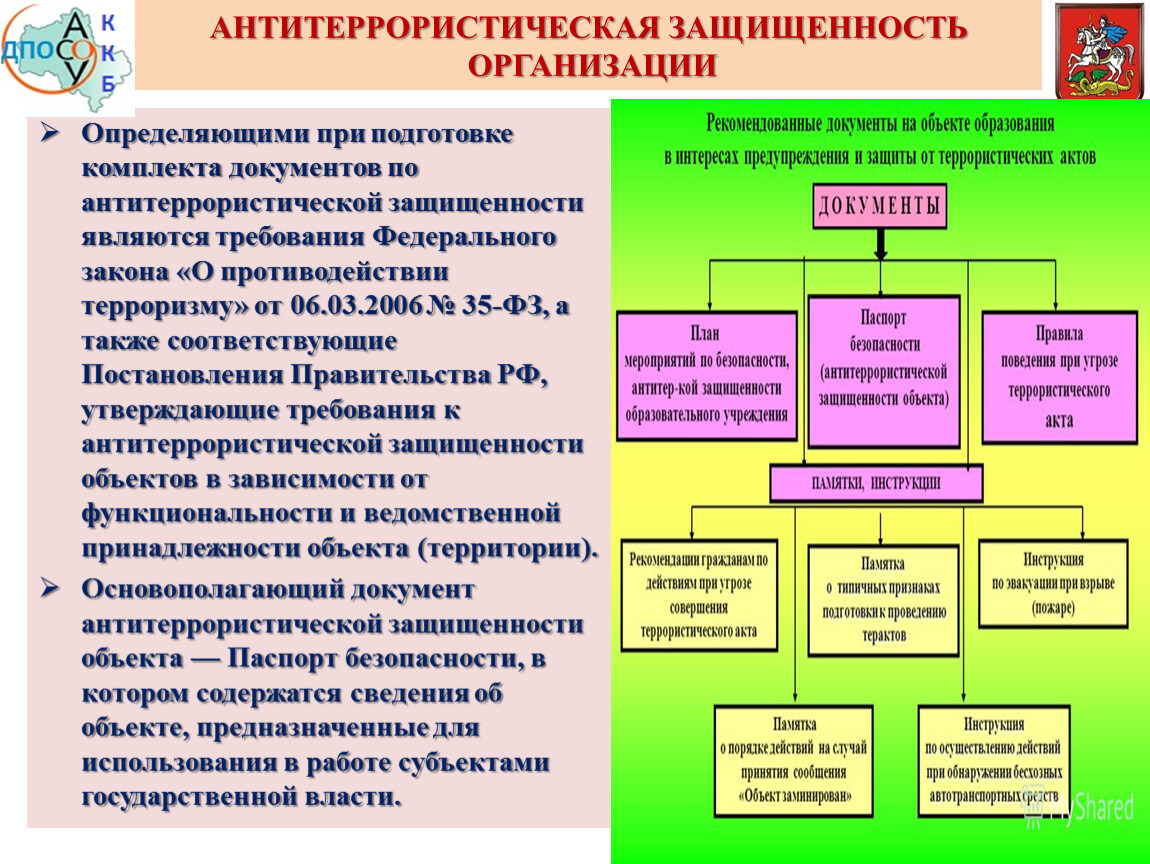

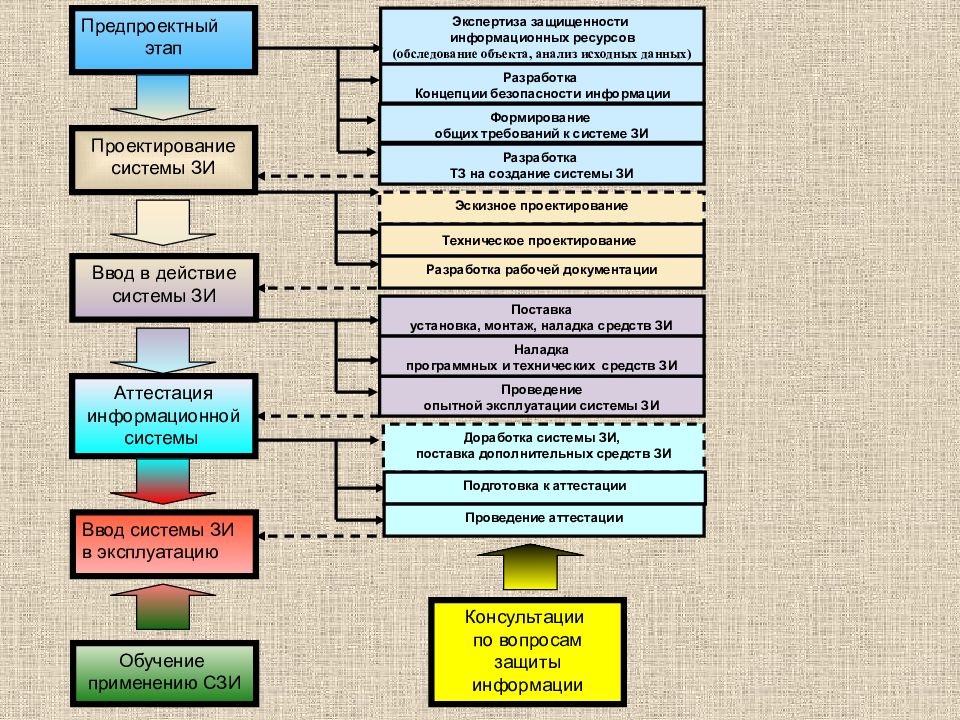

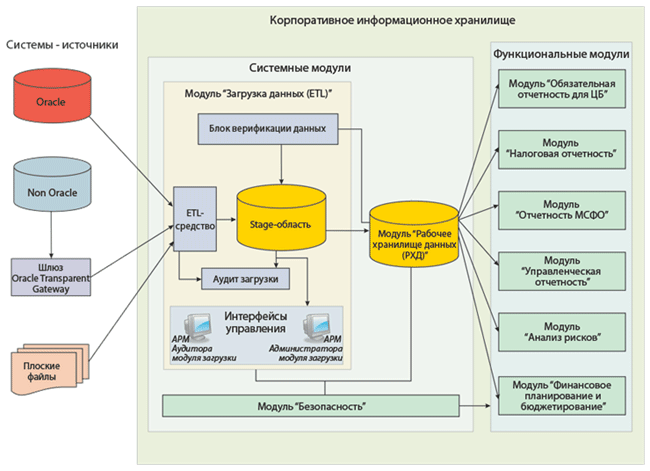

Данные разработки при организации. Подсистемы информационной безопасности. Несанкционированный доступ к информации примеры. Защита информации схема. Примеры угроз информационной безопасности. Этапы построения системы защиты информации. Этапы создания информационной системы